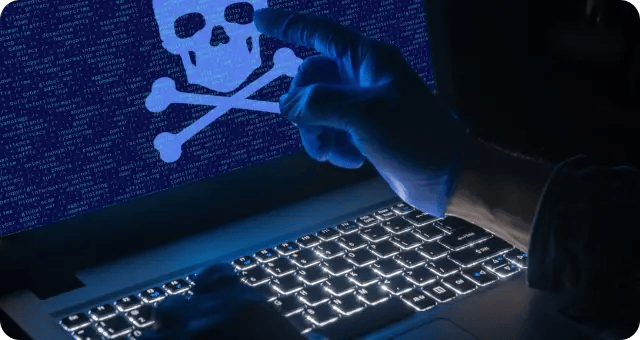

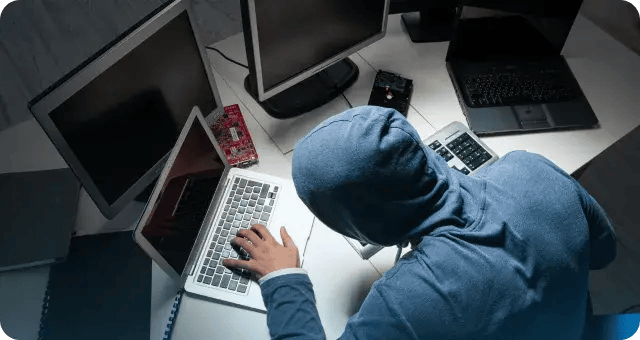

Der erste KI-orchestrierte Cyberangriff: Was der Anthropic-Report für die Cybersicherheit bedeutet

Künstliche Intelligenz galt die letzten Jahre als neues Werkzeug, das Unternehmen schneller, sicherer und effizienter machen sollte. Leider zeigt ein aktueller Anthropic-Report zum ersten bekannten KI-Orchestrierten...

Mehr lesen