VPN Softwarelösung der nächsten Generation

Automatisierung | IT-Sicherheit | VPN Überwachung

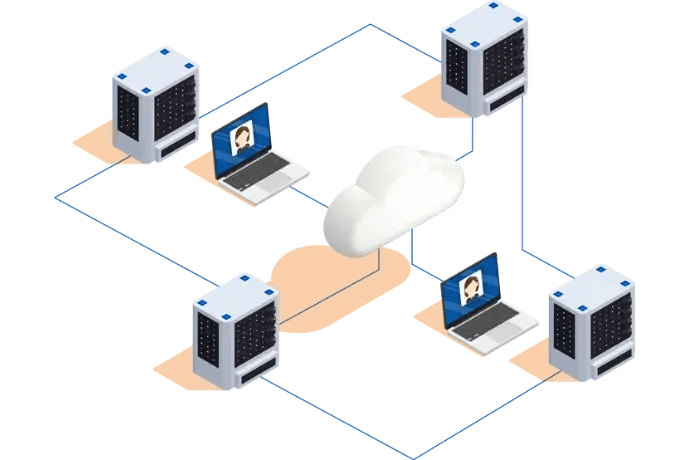

Bisher basierte die Netzwerksicherheit auf Firewalls und VPNs. Es gibt eine einmalige Kontrolle am "Eingang". Sobald jedoch ein Hacker in das Netzwerk eindringt, ist nichts mehr sicher. Mit XplicitTrust werden nun Endgerätesicherheit und Compliance überwacht, Benutzer sicher authentifiziert und End-to-End-Verbindungen kontinuierlich kontrolliert. So stellen wir sicher, dass Ihr Netzwerk keinen Zugang für Unbefugte oder kompromittierte Geräte bietet.

Ihre Vorteile durch Zero Trust Network Access mit XplicitTrust

Revolutionär einfacher Rollout

✔️ Reine Softwarelösung

✔️ Installation innerhalb weniger Minuten

✔️ Keine Änderung an der existierenden Infrakstruktur, wie Firewalls oder VPNs notwendig

✔️ Für jedes Netzwerk geeignet

Reibungsloser Betrieb für Ihre Prozesse

✔️ Identitätsbasierte, automatische Bereitstellung von Konfiguration

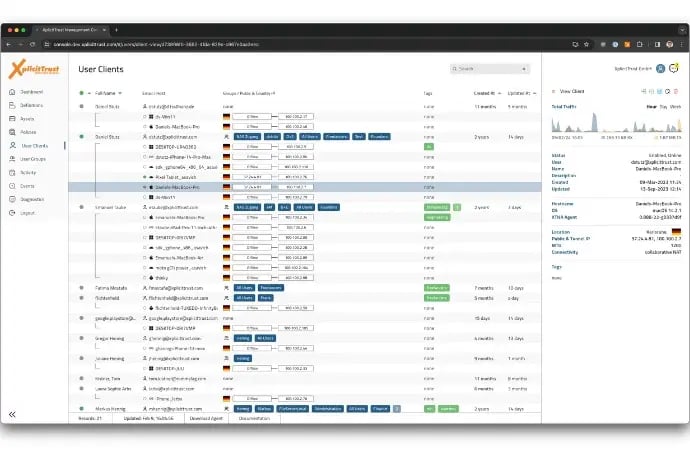

✔️ Jederzeit optimale Verbindung durch ein aktives Management

✔️ Status und Qualität der Verbindung immer im Blick

Sicherheit auf höchstem Niveau

✔️ Zero Trust Prinzip für alle Remote Netzwerkzugriffe

✔️ Moderne Authentifizierung durch SSO, MFA und Passwordless

✔️ Einschränkung des Zugriffs mit einfachen Richtlinien

✔️ Micro-Segmentierung von Netzwerken

✔️ Sichere Einbindung externer Benutzer, Dienstleister und Gäste

✔️ Immer sichere Ende-zu-Ende Verschlüsselung aller Verbindungen

Deshalb ist XplicitTrust die beste Wahl für Ihr Unternehmen

-

Entwickelt und gehostet in Deutschland. Dadurch ist Datensparsamkeit und DSGVO-Konformität bei XplicitTrust garantiert

- Schneller Support aus Deutschland

- Monatliche Abrechnung pro User verfügbar

- Keine Änderungen an bestehenden VPNs und Firewalls durch Overlay Netzwerk Technologie

- User-Authentifizierung mit existierenden und bekannten Methoden an bestehenden Verzeichnisdiensten

- Betreuung von deutschen und europäischen KMU´s bis 3.000 User

Ihr Unternehmen braucht ein Zero Trust Access System, um...

- Anwendungszugriffe präventiv abzusichern

- Das Schadensausmaß bei Angriffen erheblich zu verringern

- Die Vertraulichkeit und Integrität ihrer Daten zu gewährleisten

- Bewährte Sicherheitsmaßnahmen und Best Practices zu vereinen und einzusetzen

- Den Zugriff auf digitale Systeme auf Basis von Fakten zu kontrollieren, nicht auf Vertrauen!

- Die potentielle Angriffsoberfläche drastisch zu reduzieren

Der Aufbau einer Zero-Trust-Architektur von Grund auf ist ein langfristiges Projekt, das einen dauerhaften finanziellen als auch personellen Aufwand erfordert. Dies kann Ihr Unternehmen vor große Herausforderungen stellen.

Mit dem Produkt XplicitTrust Network Access kann der Aufbau einer Zero-Trust-Architektur schrittweise, ohne Unterbrechungen erfolgen. Mitarbeiter nutzen für die Authentifizierung ihre bekannten Prozesse. So können Server für Server sehr einfach integriert werden.

Probleme für KMUs

Kleine und mittelständische Unternehmen sind ähnlichen Bedrohungen ausgesetzt wie Konzerne, verfügen aber über deutlich geringere personelle und finanzielle Ressourcen. Damit Sie dennoch nicht auf ein Zero-Trust-System verzichten müssen, hat unser Partner XplicitTrust eine maßgeschneiderte Zero-Trust-Network Access Lösung für Sie entwickelt.

XplicitTrust bietet:

- Eine Lösung der Enterprise-Klasse für Mittelstandsunternehmen

- Schnelle Implementierung, einfache Verwaltung und geringe Kosten

- Modernste Netzwerksicherheit "Made in Germany"

- Einfache Umsetzung des Zero Trust Prinzips für alle Netzwerkdienste lokal, im eigenen Rechenzentrum oder in der Cloud

- Das Erfüllen der NIS2 Vorgaben

FAQ zu XplicitTrust

-

Wie teste ich XplicitTrust?

Sie können 30 Tage kostenlos und unverbindlich testen oder einen direkten Demo-Termin mit uns vereinbaren, bei dem wir Ihre Fragen individuell beantworten und Ihnen das Produkt zeigen.

-

Was kostet XplicitTrust?

Wir haben ein flexibles Preismodell, dass Ihren Bedürfnissen gerecht wird. Abgerechnet wir immer pro Benutzer. Sie haben die Wahl zwischen einer monatlichen Abrechnung nach tatsächlicher Nutzung oder attraktiven 1-, 2-, oder 3-Jahreslizenzen. Sprechen Sie uns an!

-

Wie schnell ist XplicitTrust einsatzbereit?

Sie können XplicitTrust innerhalb von Minuten in Betrieb nehmen. Ohne, dass Sie Ihr Netzwerk, Ihre Firewall oder Ihr bestehendes VPN Setup anfassen müssen. Gerne stellen wir Ihnen das persönlich unter Beweis. Kontaktieren Sie uns für eine Live-Demonstration.

-

Welche Betriebssysteme werden unterstützt?

Mit XplicitTrust können Sie alle Geräte vernetzen. Der Softwareagent ist für alle gängigen Plattformen verfügbar. Sie können auch Geräte und Maschinen anbinden, auf denen Sie keine Software installieren können oder wollen.

-

Kann XplicitTrust parallel zu einem existierenden VPN getestet werden?

Ja, XplicitTrust funktioniert sowohl im Test-, als auch im Produktbetrieb parallel zu existierenden VPNs.

-

Ist vorab eine Investition in Hardware oder Infrastruktur notwendig?

Nein. Es ist lediglich erforderlich, den Software-Agent zu installieren. Software Deployment-Lösungen für IT-Abteilungen werden unterstützt.

-

Wird on-prem Active Directory, on-prem keycloak oder ein anderer Verzeichnisdienst für die Authentifizierung der User unterstützt?

Ja, XplicitTrust unterstützt auch on-prem Active Directory und keycloak, sowie weitere auf OIDC basierende Verzeichnisdienste. Gerne unterstützen wir Sie bei der Anbindung, sprechen Sie uns an.

Sie planen Veränderungen im Betrieb oder Ihrer Organisation?

Unser IT Consulting unterstützt Sie bei den Änderungen der IT Infrastruktur und den Betriebsprozessen.