Enginsight All-in-One Cybersecurity Plattform

Wir analysieren mithilfe der Enginsight IT Security Software Ihren Sicherheitszustand, erkennen Bedrohungen und verhindern automatisiert Hackerangriffe

Erkennen von Cyber-Gefahren

Automatische Sicherheitschecks

Pentesting

All-In-One Cybersecurity Lösung

BRANDMAUER IT liefert Ihnen mit Enginsight eine Komplettlösung zum Schutz vor Hackern. Demnach bilden wir die gesamte Prozesskette ab, aus Inventarisierung, Schwachstellen-Scanning, Penetration-Testing und Patchmanagement, sowie Netzwerk- und Loganalysen, SIEM, Monitoring, Mikrosegmentierung und Datenintegritätsprüfung. Neben der IST-Analyse leiten wir mithilfe des Systems bei Anomalien und Angriffen direkt die entsprechenden Gegenmaßnahmen ein. Mit umfassenden, leicht verständlichen Analysen, konkreten Handlungsempfehlungen und minimalem Konfigurationsaufwand bieten wir mit Enginsight die fortschrittlichste Cybersecurity-Lösung zur Überwachung gesamter IT-Infrastrukturen. Wir schaffen Transparenz in Ihrer gesamten IT-Umgebung und generieren, bisher unbekannte Insights, zu Ihrem Sicherheitszustand.

IT-Inventarisierung

Wir scannen Ihre IT-Umgebung.

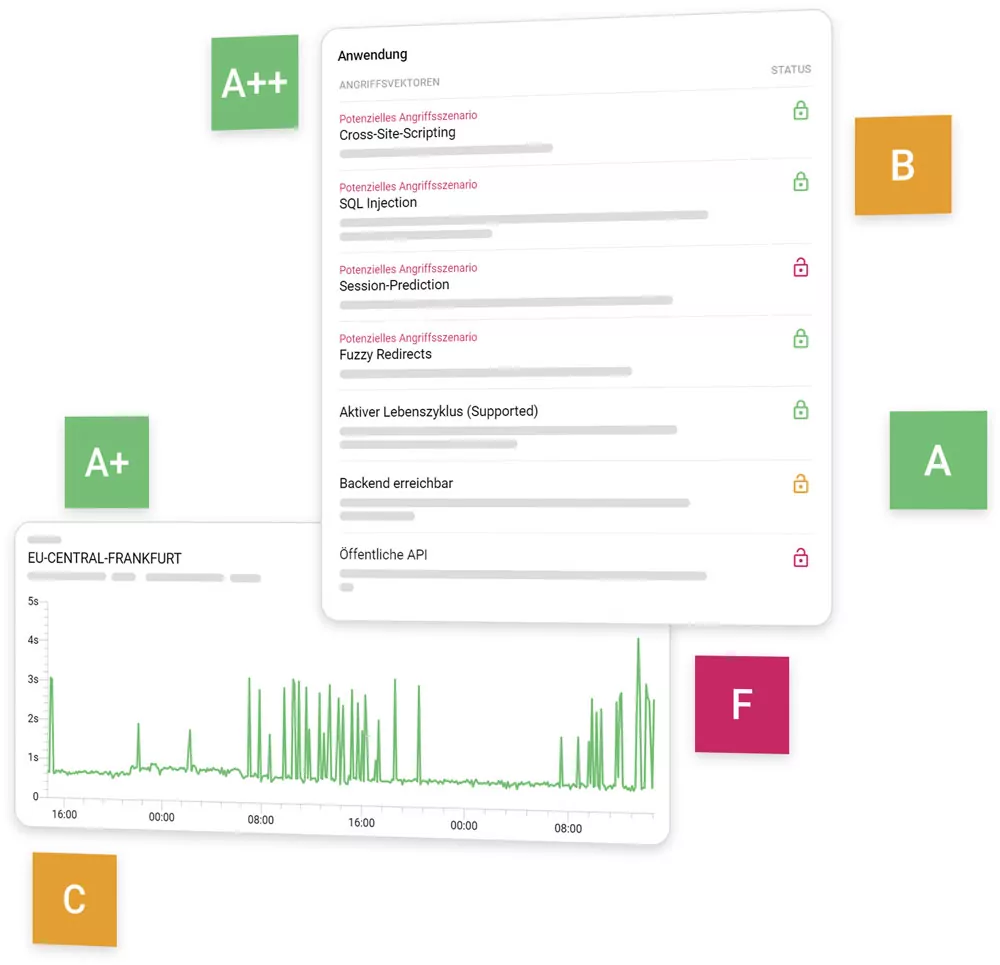

IT-Security Analyse (intern)

Wir liefern eine Sicherheitsanalyse.

IT-Security Analyse (extern)

Wir überwachen Ihre Webseiten.

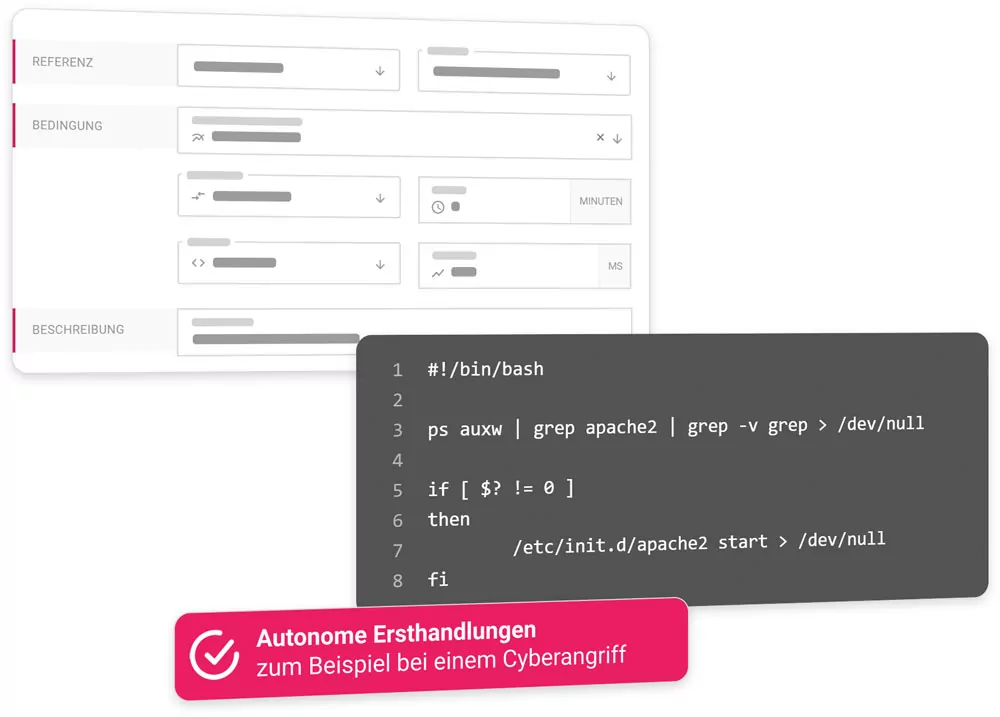

IT-Security automatisieren

Wir automatisieren Ihre Routineaufgaben.

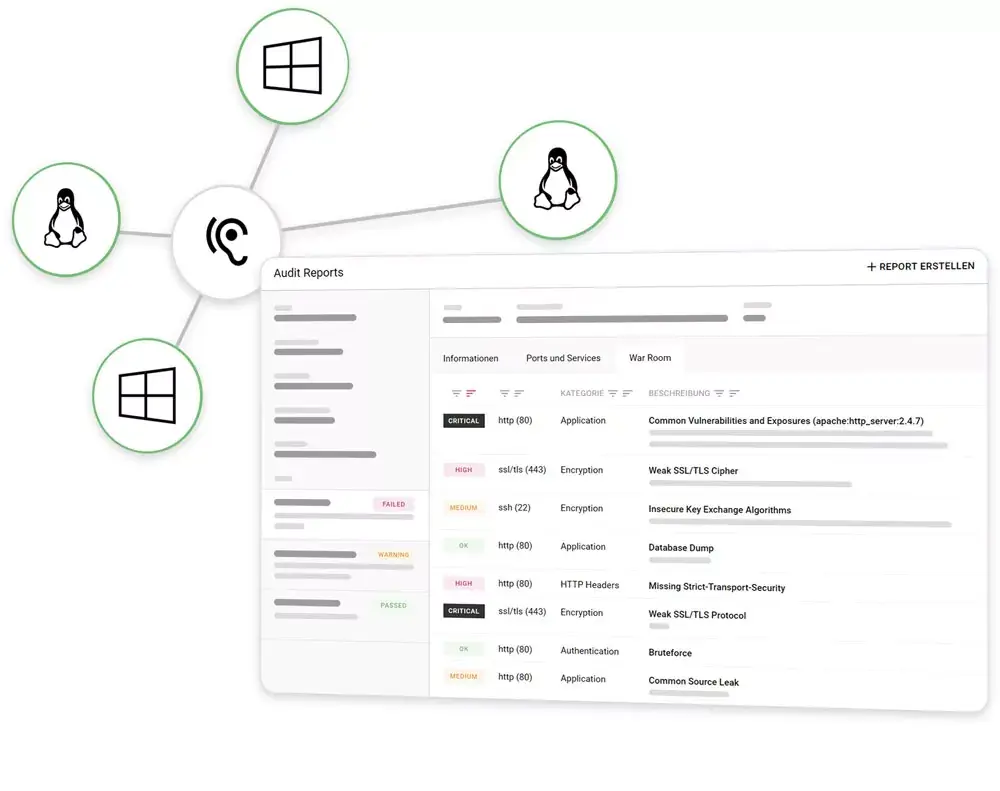

Automatisierte Penetrationstests

Wir betrachten Ihre Systeme aus der Sicht eines Hackers.

Haben Sie Fragen? Dann kontaktieren Sie uns jetzt ganz unverbindlich über unser Kontaktformular. Wir freuen uns über Ihre Nachricht!

Bitte beachten Sie unsere Datenschutzhinweise, die Sie umfassend über unsere Datenverarbeitung und Ihre Datenschutzrechte informieren.