Mit mehr als 30 Richtlinienvorlagen schnell IT-Sicherheit organisieren

IT-Sicherheit in Ihrer Firma einfach organisieren

Das MISA Richtlinien-Modul besteht aus folgenden Leistungen:

1. Lieferung von über 30 Best Practise IT-Sicherheitsrichtlinien Vorlagen

2. Einweisung in eine Richtlinie gemäß EDAF-Prozess* je Monat

3. Finalisierung einer Richtline / Anweisung je Monat

4. Laufende konzeptionelle Begleitung bei der Richtlinien Erstellung

5. Aktualisierung- und Ergänzungslieferungen für Vorlagen Paket

Das MISA Richtlinien-Modul

Das bekommen Sie:

Über 30 Best Practice Richtlinien und Hilfe bei der Umsetzung

Unterstützung bei der Richtlinien Individualisierung

Entlastungspaket für IT-Sicherheitsverantwortliche

Das sagen unsere Kunden:

„Durch das myBIT IT-Security Assistance Programm und dem integrierten IT-Sicherheitscheck konnten wir unsere IT-Sicherheit erstmals strukturiert erfassen und dokumentieren. Jetzt wissen wir genau wo wir stehen und was wir noch zu tun haben.“

„Durch den IT-Sicherheitscheck konnten wir unsere Schwachstellen identifizieren und umgehend schließen.“

„Mit Hilfe von BRANDMAUER IT konnten wir unsere IT und unser Team erfolgreich weiterentwickeln.“

„Die Risikoanalyse des BRANDMAUER IT Sicherheitschecks ist für uns ein hilfreiches Managementinstrument.“

MISA IT Security Assistance

Mit dem MISA Richtlinien-Modul kaufen Sie Best Practise Richtlinien ein und gleichzeitig noch die Unterstützung und Entlastung für Ihr Team.

Ziel des Richtlinien-Moduls ist es Ihre IT-Sicherheit im Betrieb schnell zu organisieren und Sie dabei mit Rat und Tat zu unterstützen.

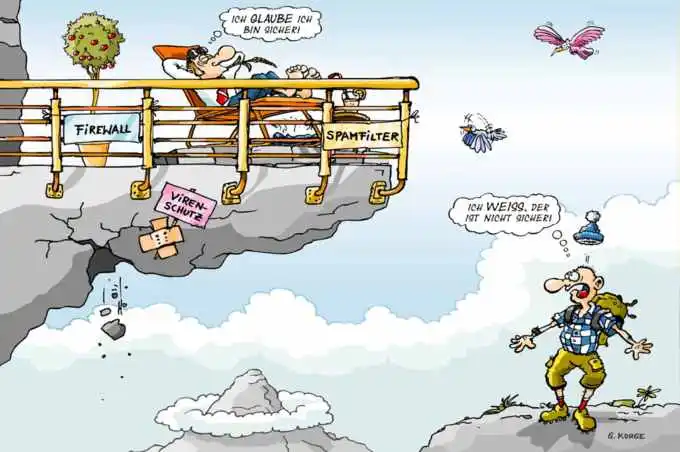

Lassen Sie es nicht soweit kommen, wie der Kollege im Bild nebenan...

Den ROI (Return on Investment) von IT-Sicherheit kann man auch heute noch nicht berechnen. Ihre IT-Sicherheits-Investitionen vermeiden einen Schaden von dem Sie nie etwas bemerken.

Richtlinien Modul - Entlastung für Ihr Team

Rat und Tat Unterstützung für Ihr Team

Wir unterstützen Ihr Team damit dieses schneller die notwendigen IT-Security Richtlinien implementieren kann und gleichzeitig weniger Arbeit mit deren Pflege verbringt.

Bestehende Richtlinien an Ihren Betrieb anpassen geht schneller und effektiver als alles selbst von Null an aufzubauen.

Passen Sie unser vorgefertigtes Richtlinienset mit unserer Unterstützung an Ihren Bedarf an. Profitieren Sie von der Art und Weise wie wir Richtlinien verfassen und erstellen damit diese möglichst lange gültig sind und nur geringen Pflegeaufwand verursachen.

*BRANDMAUER IT Security EDAF Prozess

Mit dem BRANDMAUER IT Security EDAF Prozess (Entwurf-Diskussion-Anpassung-Finalisierung) erstellen wir zusammen effizient Dokumente. Der EDAF Prozess sieht vor, dass Sie aus Vorlagen und einer initialen Einweisung in die Architektur der Richtlinie einen Entwurf entwickeln. Dieser wird dann zur Diskussion gestellt und anschließend werden die notwendigen Anpassungen gemacht, sodass dieser geänderte Entwurf finalisiert werden kann. Aus unserer Sicht ist das ein sehr effektiver Prozess, da er besonders fokussiert und zielgerichtet abläuft. Wilde, unstrukturierte Diskussionen und ineffektive Meetings werden hierdurch effizient verhindert.

Diese Richtlinien liefern wir mit dem Richtlinien-Modul:

-

Richtlinie zur Informationssicherheit (Leitlinie)

-

Richtlinie für Administratoren

-

Richtlinie zur PC-Benutzung

-

Richtlinie zu Internetnutzung und dem Umgang mit Emails

-

Richtlinie zum Arbeiten mit Mobilgeräten und Telearbeit

-

Richtlinie für Netzwerkarchitektur

-

Richtlinie für Office Produkte

-

Richtlinie zum Anforderungsmanagement

-

Richtlinie zum Änderungsmanagement

-

Richtlinie für die Außerbetriebnahme von IT-Systemen

-

Richtlinie für Firewall Systeme

-

Richtlinie zu Datenbanken

-

Richtline zu Client Admins

-

Richtlinie zur Klassifizierung von Informationen

-

Allgemeine Kennwortrichtlinie im Unternehmen

-

Richtlinie zur Verschlüsselung von Daten

-

Richtlinie zur sicheren Datenhaltung

-

Richtlinie zur Datensicherung

-

Richtlinie zur Informationsübertragung und Datenträgeraustausch

-

Richtlinie zu Fernzugriff und VPN-Verbindungen

-

Richtlinie zum Betrieb von Serversystemen

-

Richtlinie zu Cloud Anwendungen

-

Richtlinie zur Entwicklungssicherheit

-

Sicherheitsrichtlinie für Lieferanten

-

Richtlinie zur Erfassung eines Sicherheitsvorfalls/Störfall

-

Richtlinien zur internen und externen IT Strategie

-

Richtlinie zum Anlegen von Benutzern und Gruppen

-

Richtlinie zu Rollen und Berechtigungskonzepten für Applikationen und Daten

-

Richtlinie zu IT-Test- und Abnahmeverfahren

-

Richtlinie zur IT Verkabelung

-

Richtlinie zur Anforderung und Nutzung externer Dienste

-

Richtlinie zu Clean Desk Policy

-

Bestellung des Informationssicherheitsbeauftragten

-

IT-Richtlinie

-

…. (wir ergänzen unser Richtlinienset laufend und Sie erhalten diese automatisch geliefert)

Das Zusammenarbeiten mit unseren Experten liefert Ihnen einen Produktivitätsfortschritt bei der Betriebsorganisation.

Warum liefern wir das MISA Richtlinien-Modul nur im Abonnement?

Damit der Alltag nicht wieder die Oberhand gewinnt...

Die Erfahrung der Vergangenheit hat gezeigt, dass die Unternehmen die nur den BRANDMAUER IT-Sicherheitscheck beauftragt haben nur ganz schwer ins Handeln finden. Oftmals ist nach dem IT-Sicherheitscheck in Sachen IT-Sicherheit nur wenig nachhaltig verbessert worden.

Es ist nicht so, dass die Unternehmen nichts verändern wollten, aber wie so oft hat der Alltag und der tägliche IT Betrieb den Fokus übernommen und das Thema IT-Sicherheit wurde hinten angestellt.

Mit dem Abonnement sind wir für mindestens 12 Monate in Ihrem Unternehmen präsent und wir arbeiten zusammen mit Ihren Kollegen ständig daraufhin, dass die notwendigen Veränderungen angestoßen und umgesetzt werden. Unser großes Ziel ist nach Ablauf des Abonnements sagen zu können:

„Dieses Unternehmen haben wir in dem zurückliegenden Zeitraum in der IT-Sicherheit messbar vorangebracht“.

BRANDMAUER IT und sein ZukunfEinfachSicherMacher Team verfolgt die Mission:

Mittelständischen Unternehmen und Organisationen zu einer besseren IT Sicherheit verhelfen, damit sie für die Herausforderungen der digitalen Zukunft gewappnet sind!

myBIT IT Security Assistance Programm

Wir bringen Ihre IT-Sicherheit auf ein neues Level, damit Ihr Unternehmen besser vor Cyberkriminellen & Hackern geschützt ist und Sie ruhig schlafen können.

Die aktuellsten Artikel im BRANDMAUER IT-Security Blog

-

In der heutigen virtuellen Landschaft ist IT-Sicherheit ein Thema, das nicht mehr ignoriert werden...

In der heutigen virtuellen Landschaft ist IT-Sicherheit ein Thema, das nicht mehr ignoriert werden... -

Ab Oktober 2024 verpflichtet die NIS2-Richtlinie Unternehmen dazu, bestimmte Maßnahmen zur...

Ab Oktober 2024 verpflichtet die NIS2-Richtlinie Unternehmen dazu, bestimmte Maßnahmen zur... -

Mit der Einführung der NIS2 Richtlinie ergibt sich eine Reihe von Anforderungen und Besonderheiten...

Mit der Einführung der NIS2 Richtlinie ergibt sich eine Reihe von Anforderungen und Besonderheiten... -

In einer sich zunehmend vernetzten Welt, in der bereits intime Geräte programmierbar sind, wird die...

In einer sich zunehmend vernetzten Welt, in der bereits intime Geräte programmierbar sind, wird die... -

Die Bedeutung von IT-Sicherheit, auch bekannt als IT-Security oder Cyber-Security in Unternehmen...

Die Bedeutung von IT-Sicherheit, auch bekannt als IT-Security oder Cyber-Security in Unternehmen...